Tecnología

La estafa del ‘tiempo perfecto’, el engaño de 30 segundos que desocupa cuentas bancarias: “Resuélvelo lo antes posible”

Ciberdelincuentes aprovechan la activación de un iPhone para lanzar un ataque disfrazado de alerta de seguridad.

En el entorno tecnológico actual, donde la seguridad parece ser una garantía, incluso los usuarios de dispositivos Apple, conocidos por su sólido ecosistema, no están exentos de ser blanco de estafas sofisticadas.

Recientemente se conoció un caso difundido por el portal Applesfera que dejó en evidencia cómo un engaño de tan solo 30 segundos pudo haber comprometido seriamente la información personal y bancaria de un usuario, justo después de configurar su nuevo iPhone.

Una amenaza que llega cuando menos se espera

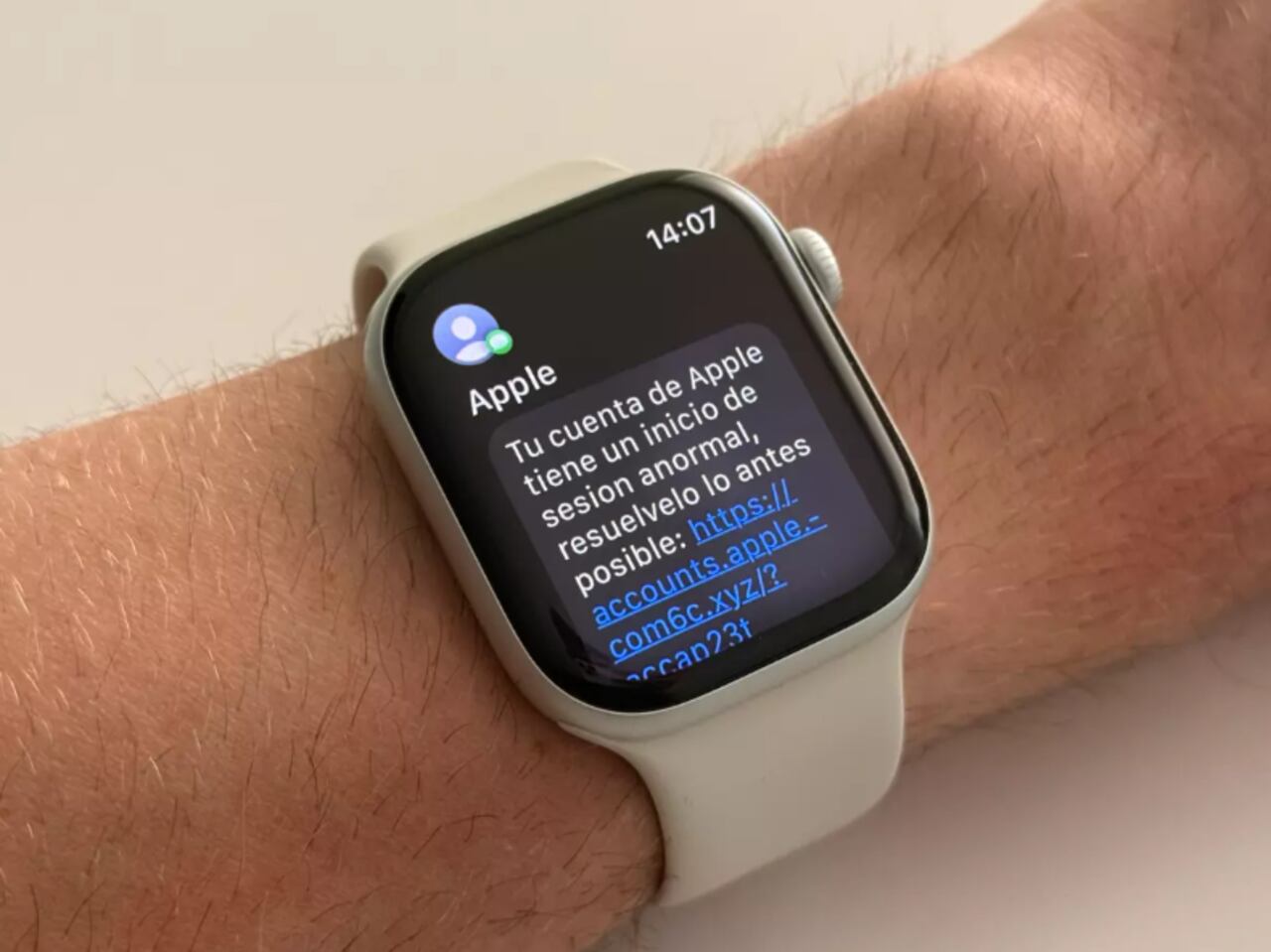

La víctima relató que tras activar su dispositivo y completar el ingreso de su Apple ID, recibió un mensaje inesperado cerca de tres horas después. El aviso decía:

“Tu cuenta de Apple tiene un inicio de sesión anormal. Resuélvelo lo antes posible”.

El mensaje, acompañado de un enlace con una apariencia muy similar a los portales oficiales de Apple, fue diseñado para generar alarma inmediata. Aunque en este caso el intento fue detectado a tiempo, el propio afectado advirtió: “A mi madre le hubieran vaciado la cuenta en 30 segundos”.

Un mensaje disfrazado que casi logra su cometido

El usuario, con experiencia de más de una década en productos Apple y trabajos en tiendas autorizadas, reconoció inicialmente haber sentido temor al leer el mensaje en su Apple Watch.

Sin embargo, al ingresar al enlace y mirar con más detenimiento, identificó señales claras de un intento de phishing en la página a donde lo direccionó el enlace sospechoso:

- URL sospechosa

- Errores tipográficos

- Logotipos pixelados

- Enlaces que no funcionaban dentro de una página clonada de iCloud.

Uno de los factores clave que evitó el fraude fue que el mensaje fue clasificado automáticamente como no deseado por una función aún en fase beta de iOS 26, que permite redirigir mensajes sospechosos a una carpeta secundaria.

El usuario pudo contar con la herramienta, la cual aún no está disponible, debido a que cuenta con la versión beta del próximo y ya en camino, sistema operativo iOS 26 de Apple.

Esto evitó que el contenido apareciera directamente en la conversación principal de la app Mensajes, permitiendo al usuario analizarlo sin dejarse llevar por la urgencia del texto.

Consecuencias y recomendaciones ante el robo de un Apple ID

Si un usuario cae en este tipo de trampas, los efectos pueden ser devastadores. Al obtener acceso al Apple ID, los delincuentes pueden:

- Vaciar cuentas bancarias vinculadas.

- Suplantar identidades.

- Extraer información almacenada en iCloud, incluyendo fotos, contactos y mensajes.

- Bloquear el acceso a todos los dispositivos Apple del usuario.

Ante cualquier sospecha o intento de fraude, es fundamental no ingresar datos en enlaces externos y reportar inmediatamente el incidente al soporte técnico de Apple.

También se recomienda revisar con detalle la URL, evitar actuar bajo presión, y activar todas las opciones de seguridad disponibles, como la verificación en dos pasos y la clasificación automática de mensajes sospechosos.

En un entorno donde los ciberataques se vuelven más sutiles y oportunistas, detectar el “momento perfecto” puede ser la diferencia entre estar protegido o perderlo todo.